Пользователи и устройства

Пользователи и Группы

REFOS позволяет создавать, группировать пользователей и гибко настраивать им привилегии. Важным аспектом является то, что REFOS разграничивает учетные записи администраторов/пользователей системы управления и пользователей, которые используют доступ к сетевым ресурсам (Captive Portal). В данном случае базы данных пользователей полностью изолированы:

Локальная база данных (Local Database) используется для хранения учетных учетных записей администраторов/пользователей системы управления;

Сетевая база данных (Network users DB) используется для хранения пользователей, использующих доступ к сетевым ресурсам (Captive Portal);

Дополнительными источниками учетных записей пользователей могут являться внешние серверы аутентификации. REFOS имеет поддержку протоколов RADIUS и LDAP, посредством которых может производится дополнительная проверка пользователей или полноценная аутентификация.

Создание и редактирование Пользователей

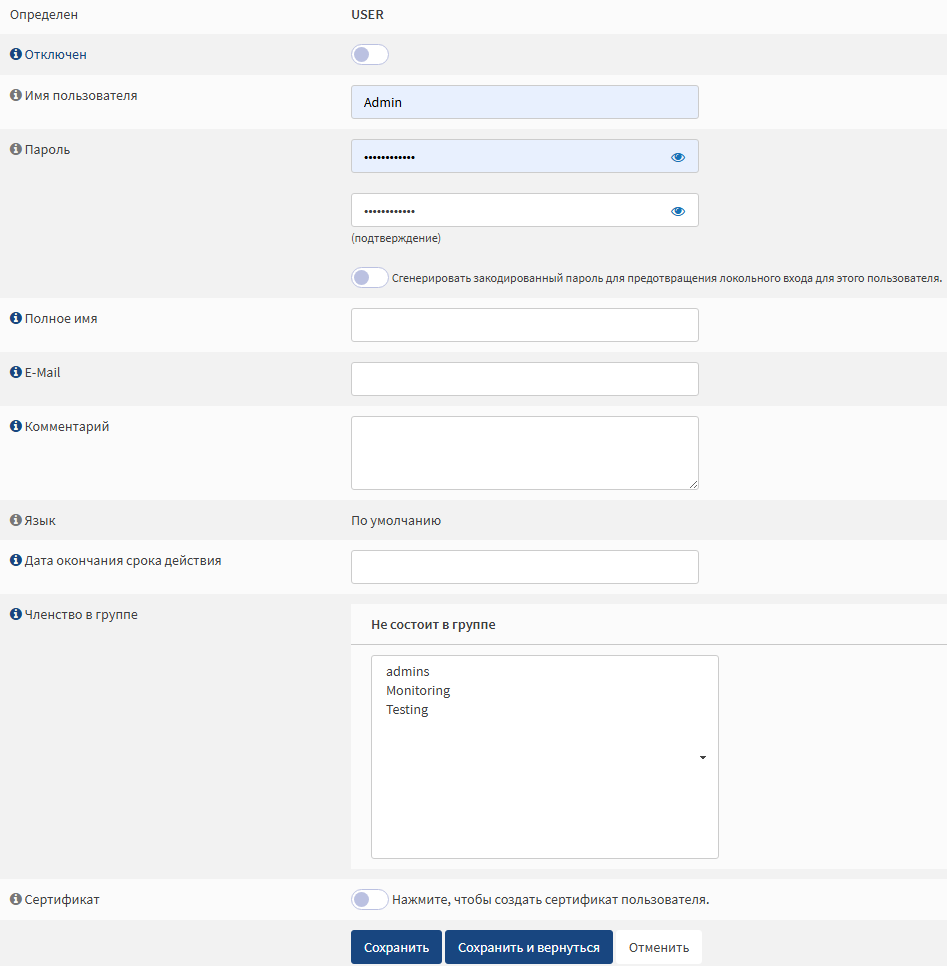

Для создания учетной записи достаточно добавить пользователя в разделе Система - Доступ - Пользователи и указать Имя пользователя, Пароль. Все остальные параметры являются дополнительными. По умолчанию пользователю доступны все привилегии.

Параметры учетной записи указаны в таблице ниже.

Распределение пользователей по группам

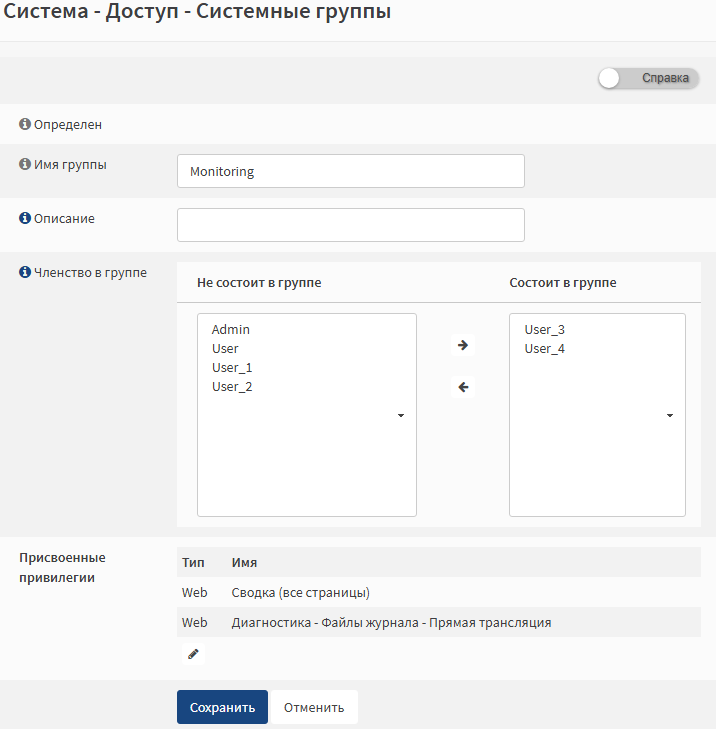

Привилегии возможно назначить не только пользователям, но и группам, поэтому группирование пользователей позволяет упростить распределение привилегий большому количеству пользователей. Редактирование и создание групп производится в разделе Система – Доступ – Группы.

Параметры групп указаны в таблице ниже.

Привилегии

Привилегии позволяют гибко настроить доступ с возможностью просмотра и редактирования к разным разделам системы.

Описание привилегий приведено в таблице.

Серверы аутентификации и авторизации

Аутентификация и авторизация пользователей стандартно производится по логину и паролю, используя локальную базу пользователей или внешние сервисы RADIUS/LDAP.

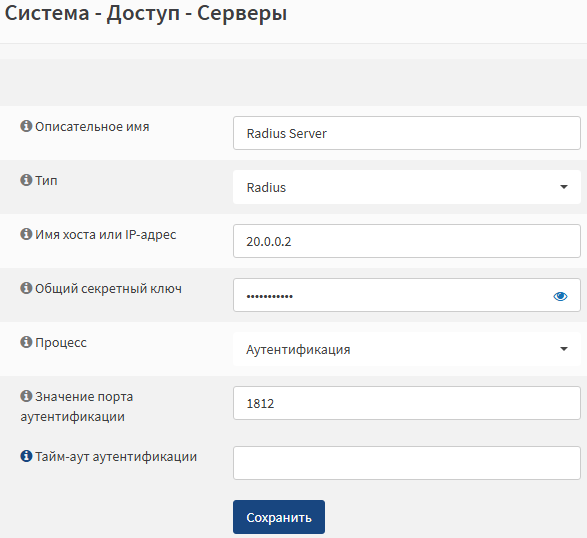

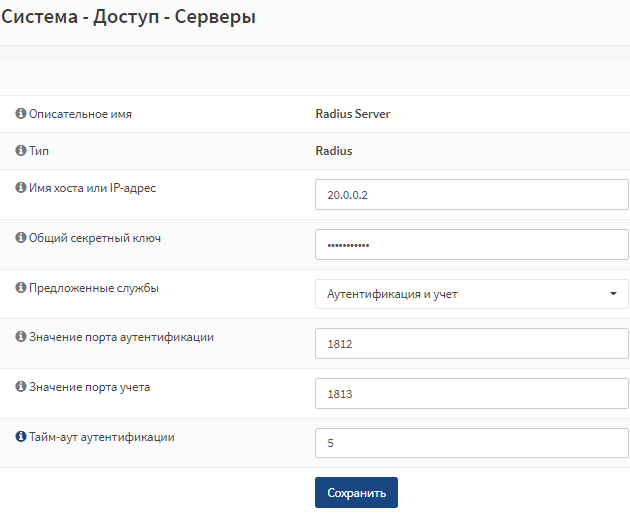

RADIUS

Добавление сервиса аутентификации и авторизации через внешний RADIUS-сервер происходит в разделе Система – Доступ – Серверы. Для взаимодействия REFOS с внешним RADIUS-сервером достаточно указать IP-адрес RADIUS-сервера и общий секретный ключ, все остальные параметры могут использоваться по умолчанию. Внешние серверы аутентификации используются только для дополнительной процедуры проверки подлинности логина и пароля пользователей. В системе должна быть настроена соответствующая учетная запись с уникальными привилегиями и параметрами.

Описание параметров сервиса аутентификации и авторизации RADIUS приведено в таблице.

Пример конфигурации нескольких пользователей с последующим распределением по группам, предоставлением уникальных привилегий, аутентификацией и авторизацией с внешним RADIUS-сервером

В рамках данного теста производится проверка аутентификации и авторизации пользователей, используя локальную базу пользователей и протокол RADIUS. Для проверки будет использоваться две группы пользователей с разными привилегиями, приведенными в таблице.

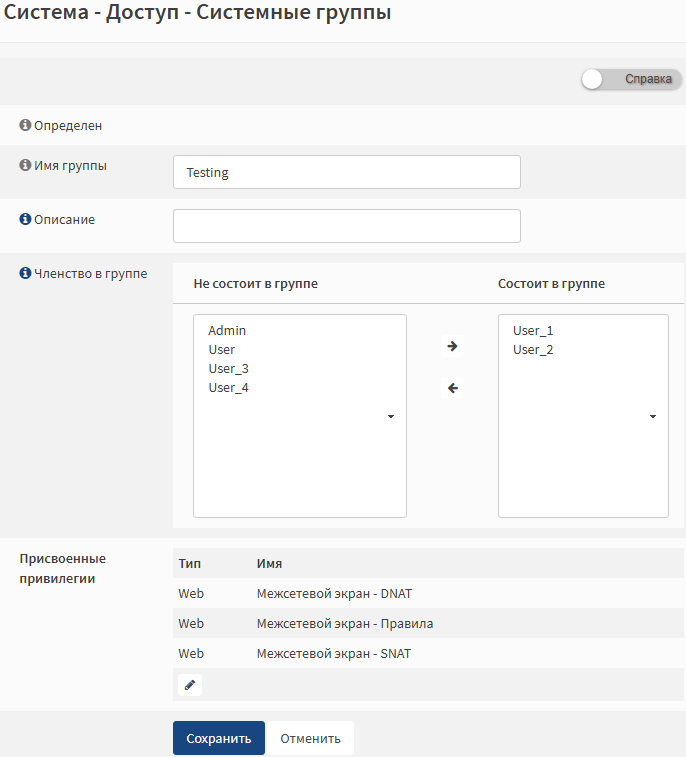

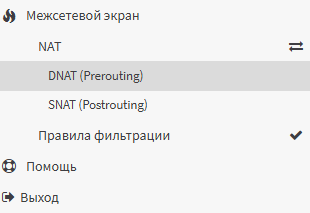

В группу Testing будут входить два пользователя User_1 и User_2. Которым будут доступны функции фильтрации, трансляции (DNAT, SNAT). Данные пользователи могут создавать, редактировать и просматривать правила фильтрации и трансляции. Аутентификация и авторизация будет происходить через локальную базу пользователей в системе.

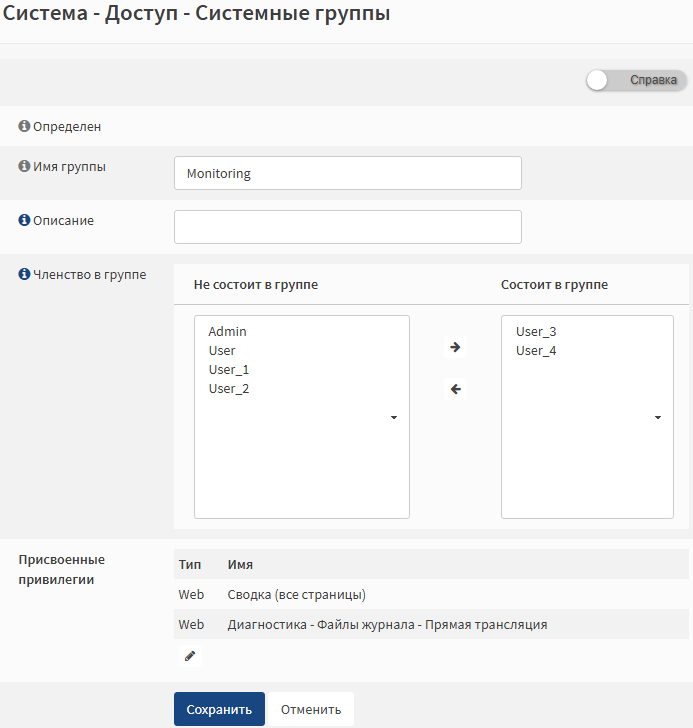

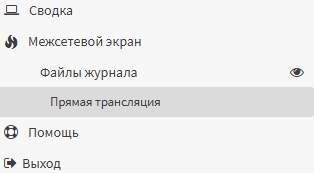

В группу Monitoring будут входить два пользователя User_3 и User_4. Которым будут доступны функции просмотра состояния системы – Инструментальная панель и Журнал логов. Аутентификация и авторизация будет происходить через локальную базу пользователей в системе, а также система будет отправлять запрос аутентификации на RADIUS-сервер, тем самым проверяя пользователя по базе пользователей RADIUS-сервера.

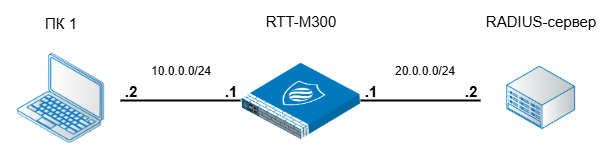

Схема подключения изображена на рисунке.

Следуя схеме теста, ПК 1 подключается к REFOS и проходит аутентификацию и авторизацию, используя учетные данные пользователей User_1, User_2, User_3, User_4. Процесс аутентификации использует локальную базу пользователей REFOS, а также дополнительную проверку на RADIUS-сервере для пользователей User_3, User_4. Процесс авторизации использует только локальную базу пользователей REFOS.

В первую очередь, создадим учетные записи User_1, User_2, User_3, User_4 в локальной базе пользователей REFOS.

Вкладка Система - Доступ – Пользователи.

Для создания учетной записи достаточно указать Имя пользователя и Пароль, все остальные параметры являются дополнительными.

Аналогично созданию учетной записи пользователя User_1 создадим других пользователей: User_2, User_3, User_4.

Создадим две группы Testing и Monitoring. Каждой группе предоставим определенные условиями теста привилегии, а также распределим пользователей.

Далее сконфигурируем параметры соединения с RADIUS-сервером. Для этого, укажем IP-адрес RADIUS-сервера и общий секретный ключ, остальные параметры являются второстепенными и используются по умолчанию.

Для удачной аутентификации пользователей User_3, User_4, данные учетные записи должны быть продублированы на удаленном RADIUS-сервере.

Средством проверки произведем проверку аутентификации пользователя удаленным RADIUS-сервером через вкладку Система - Доступ - Средство проверки.

Неудачная проверка аутентификации пользователя показана на рисунке.

Подсказка

Неудачная проверка аутентификации пользователя User_2, т.к. данный пользователь отсутствует в базе пользователей удаленного RADIUS-сервера

Произведем итоговую проверку аутентификации и авторизации пользователей User_1, User_2, User_3, User_4. Результаты итоговой проверки аутентификации и авторизации приведены на рисунках.

Подсказка

В соответствии с предоставленными привилегиями, пользователям доступны только основные функции фильтрации и трансляции

Подсказка

В соответствии с предоставленными привилегиями, пользователям доступны только основные функции просмотра состояния системы и системных сообщений

Captive portal

В некоторых случаях возникает необходимость в дополнительной авторизации пользователя для получения доступа к сети. Такой функционал предоставляет раздел Система - Доступ - Сервис Captive portal. При необходимости может быть создана одна или несколько Зон ААА и трафик от неавторизованных клиентов не будет пропущен, пока клиент не пройдёт процесс авторизации.

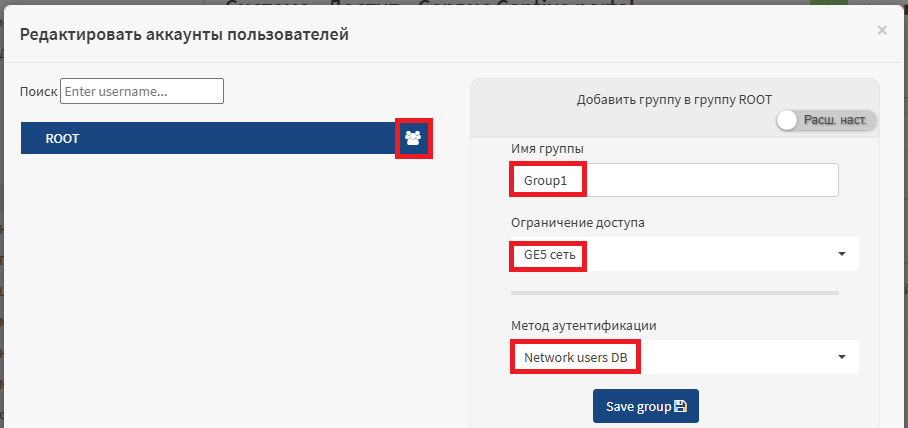

Для конфигурации этого режима необходимо создать одну или несколько Групп и одного или несколько Пользователей в подразделе Аккаунты

При добавлении или редактировании группы доступны параметры:

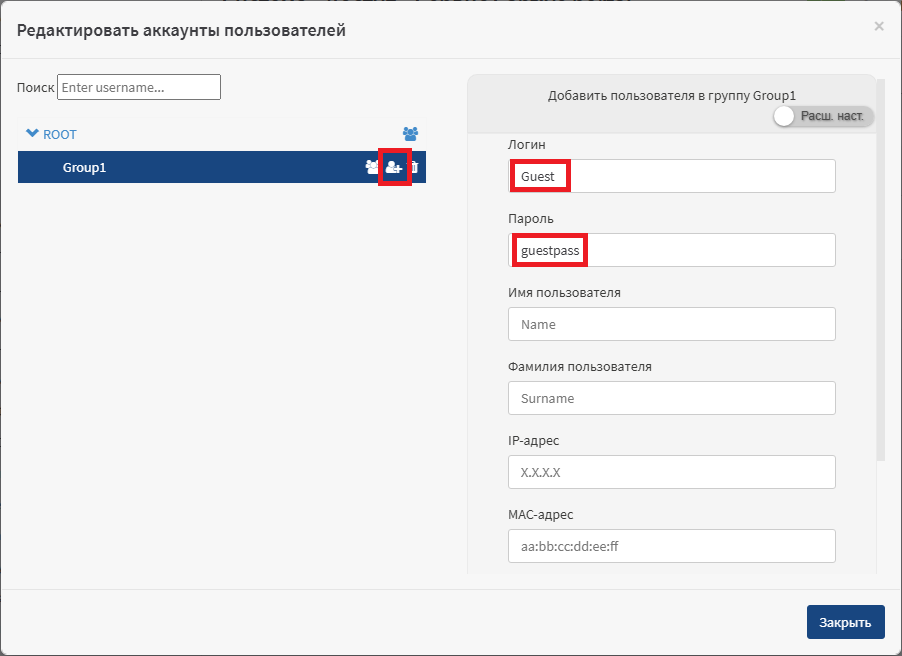

После добавления группы, необходимо создать пользователя.

При добавлении или редактировании пользователя доступны параметры:

Важно

Не забудьте сохранить пользователя нажатием на кнопку Сохранить пользователя

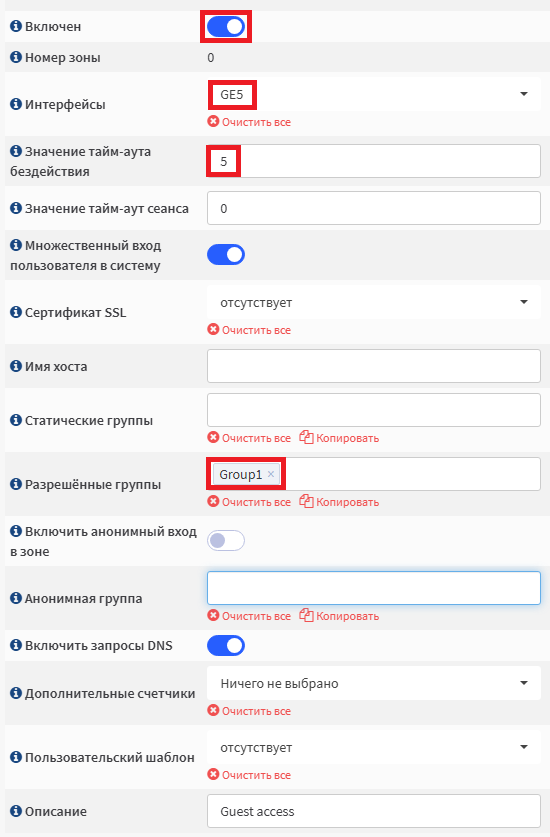

После конфигурирования пользователей и групп, необходимо создать Зону ААА

При добавлении или редактировании Зоны ААА доступны параметры:

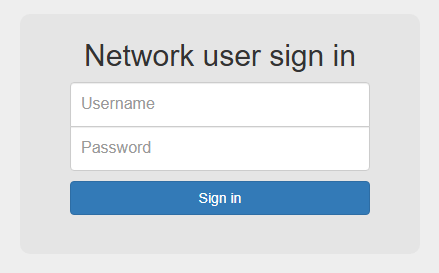

После сохранения и применения настроек Captive AAA будет активирован, и теперь при новом подключении пользователю будет показана страница авторизации Captive AAA

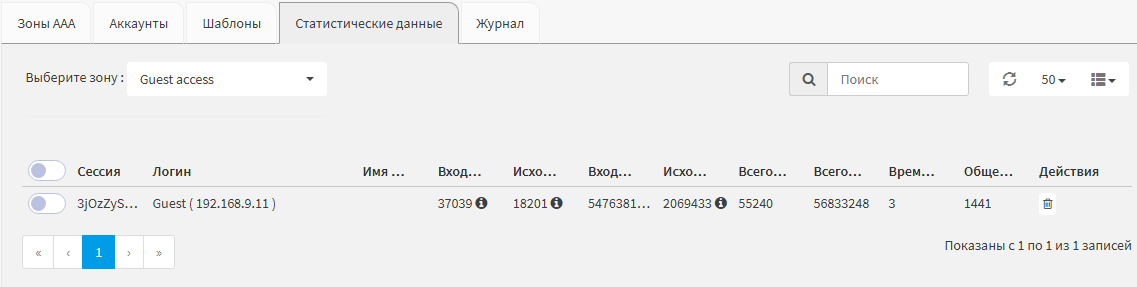

Статистические данные

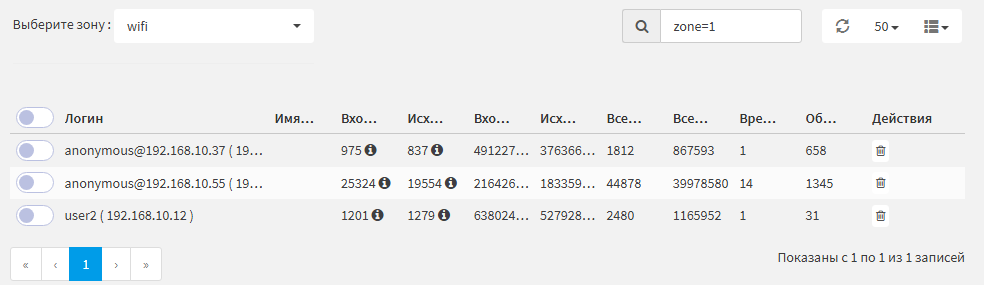

Для просмотра статистики по авторизованным пользователям нужно перейти на вкладку Статистические данные

На ней отображается таблица с активными клиентами и статистикой по ним:

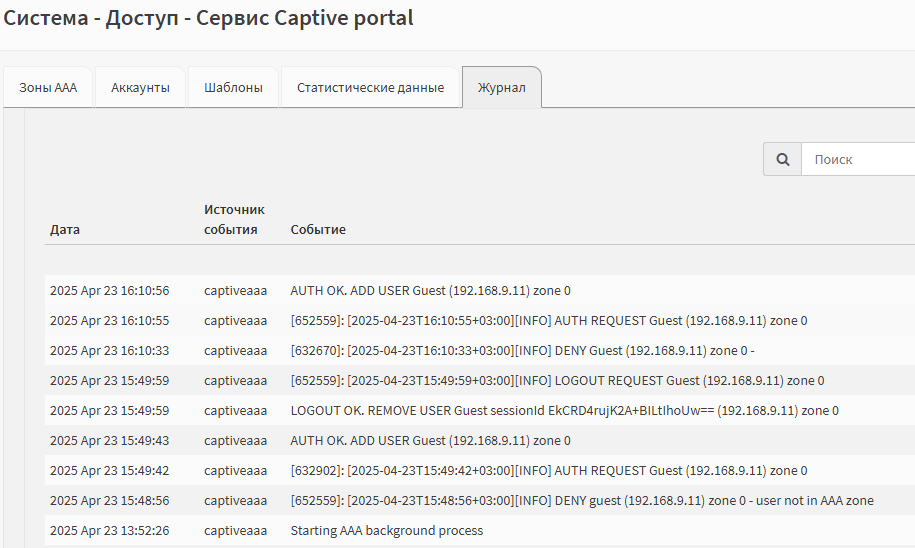

Журнал

На вкладке Журнал содержится информация по событиям, связанным с работой Captive AAA, подробнее журналы описаны в разделе Работа с журналами

Пример использования Captive Portal

Допустим, что у нас есть локальная сеть, в которой имеются:

стационарные ПК (или иные устройства, присутствующих постоянно);

приносимые на время ноутбуки (будет требоваться авторизация);

гостевая WiFi-сеть

Чтобы разграничить по правам эти три категории устройств - нам понадобится создать 3 группы пользователей: static, users, guests.

Поскольку гостевую WiFi-сеть нужно изолировать от основной локально сети - выделим на М300 два порта:

GE5 (192.168.9.0/24) под локальную проводную сеть;

GE6 (192.168.10.0/24) под WiFi сеть.

На первом этапе создадим группы пользователей.

Параметр |

Значение параметра |

|---|---|

Имя группы |

static |

Ограничение доступа |

ничего не выбрано |

Метод аутентификации |

Network Users DB |

Расширенные настройки |

|

Тайм-аут |

|

Затем создадим несколько пользователей в каждой группе

Параметр |

Значение параметра |

|---|---|

Логин |

user1 |

Пароль |

pass1 |

Метод аутентификации |

Network Users DB |

Параметр |

Значение параметра |

|---|---|

Логин |

user2 |

Пароль |

pass2 |

Метод аутентификации |

Network Users DB |

Параметр |

Значение параметра |

|---|---|

Логин |

static1 |

Пароль |

pass1 |

Метод аутентификации |

Network Users DB |

IP-адрес |

192.168.9.123 |

MAC-адрес |

74:da:da:05:10:a5 |

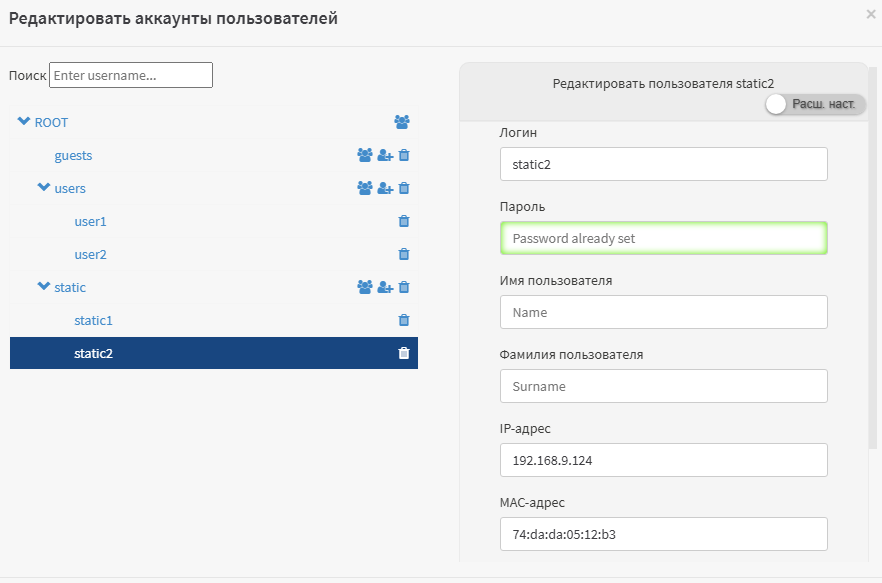

Параметр |

Значение параметра |

|---|---|

Логин |

static2 |

Пароль |

pass2 |

Метод аутентификации |

Network Users DB |

IP-адрес |

192.168.9.124 |

MAC-адрес |

74:da:da:05:12:b3 |

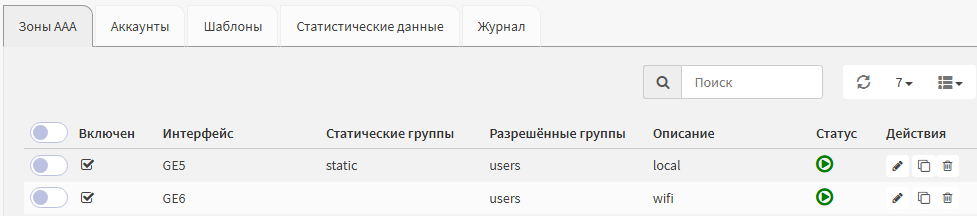

Для каждого порта настраиваем отдельную Зону AAA:

Применим настройки и проверим результат. Начнём с проводной подсети (зона, ассоциированная с портом GE5)

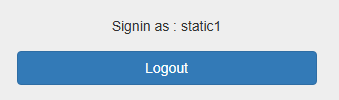

При попытке зайти с ПК1 (192.168.9.123, 74:da:da:05:10:a5) авторизация не требуется, при ручном переходе на страницу авторизации (http://192.168.9.3:8000/) видим сообщение:

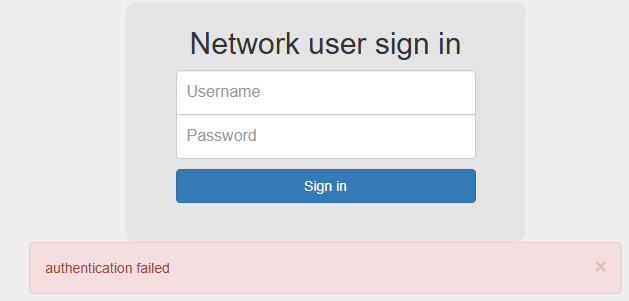

При попытке зайти с устройства, не зарегистрированного статически - происходит переадресация на страницу авторизации:

Если попытаться войти без ввода логина-пароля (анонимный вход) - будет показана ошибка авторизации, поскольку анонимный вход в данной зоне мы не включали

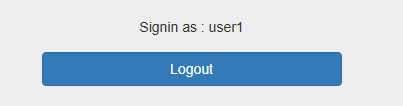

При вводе корректных данных (user1/pass1) авторизация происходит

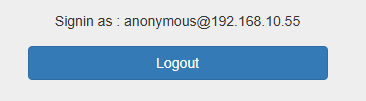

Теперь проверим работу зону GE6, ассоциированную с WiFi сегментом. При попытке анонимного входа (без ввода логина/пароля) мы видим, что доступ есть:

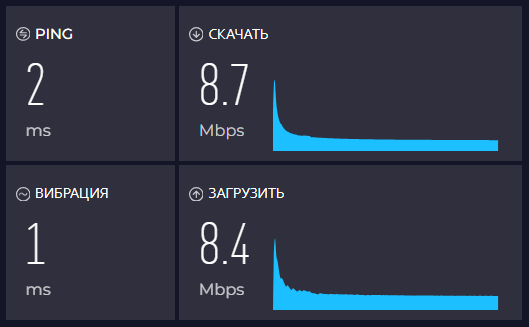

Так же, запустив какой-нибудь публичный тест скорости мы можем убедиться, что ограничение, выставленное для анонимного входа, работает:

Авторизовавшись ещё на нескольких устройствах, мы видим, что Множественный вход пользователя в систему работает, и статистика отображается по каждому пользователю: