Трансляция адресов (NAT)

Введение

REFOS имеет механизм трансляции(преобразования) адресов (NAT), который может производить следующие процессы преобразования IP-адресов в заголовке пакета:

DNAT(Prerouting) – используется для преобразования IP-адреса и номера порта получателя в заголовке пакета;

SNAT(Postrouting) – используется для преобразования IP-адреса и номера порта отправителя в заголовке пакета.

Важно

Правила NAT обрабатываются по той же логике что и Правила фильтрации, то есть начиная с более приоритетных (верхних), и заканчивая менее приоритетными (нижними). Если пакет попадает под условие одного из правил - он обрабатывается в соответствии с Действием и в нижестоящие правила уже не попадает.

DNAT(Prerouting)

Механизм позволяет перенаправлять поступающий трафик на определенный хост в сети. Система (REFOS) производит преобразование (трансляцию) IP-адреса и номера порта получателя в заголовках поступающего трафика, который подходит под условие трансляции.

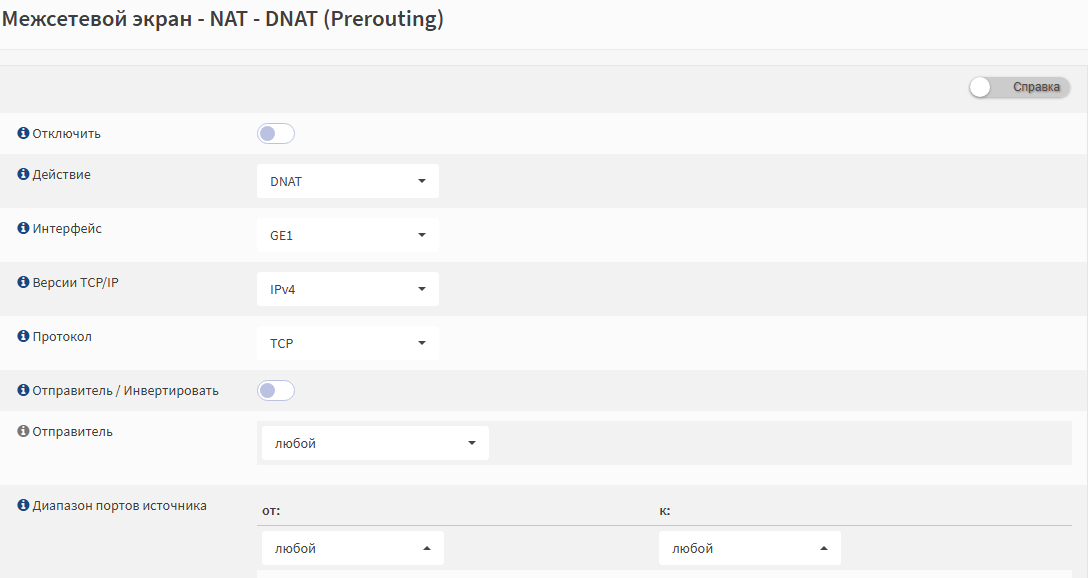

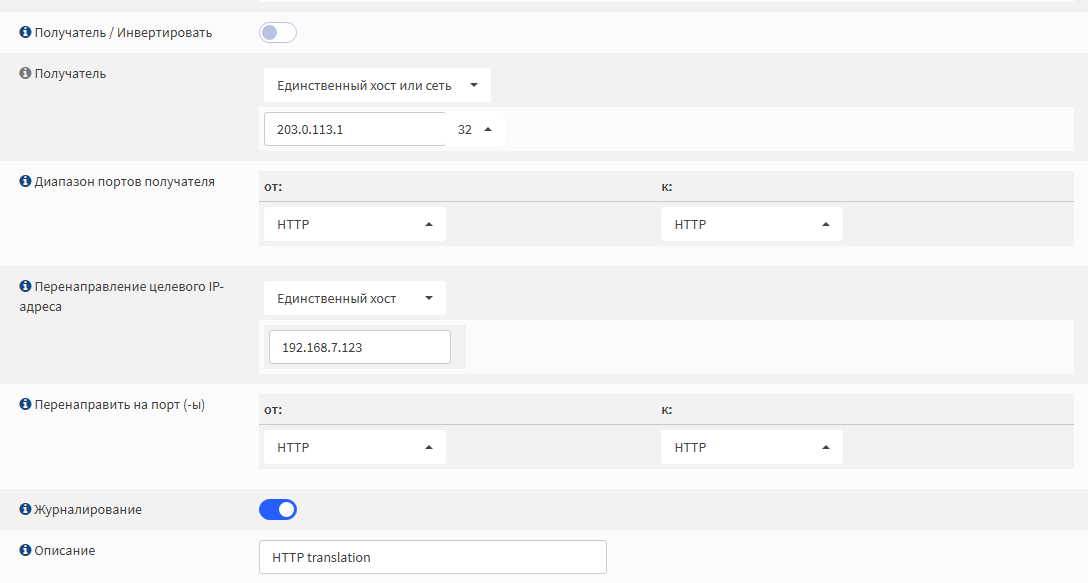

Весь процесс преобразования адресов DNAT(Prerouting) регулируется правилами трансляции в разделе Межсетевой экран - NAT - DNAT (Prerouting).

Конфигурация правила трансляции DNAT включает параметры трафика, которые анализируются и сопоставляются с поступающим трафиком. Также правило включает параметры трансляции IP-адреса и порта получателя.

Параметры правила DNAT(Prerouting)

Параметр |

Описание |

|---|---|

Отключить |

Отключить правило трансляции без его удаления из системы. |

Действие |

Действие, совершаемое с пакетом, попавшим под условия правила:

|

Интерфейс |

Указать интерфейс, на котором будет производится преобразование адресов. Преобразование производится до процесса обработки и маршрутизации на входящем интерфейсе. |

Версии TCP/IP |

Выбор протокола:

|

Протокол |

Выбор протокола TCP, UDP, ICMP, any(любой). По умолчанию используется значение TCP. |

Отправитель/Инвертировать Получатель/Инвертировать |

Включение параметра инвертирует условие правила трансляции: с только_выбранное на всё_кроме_выбранного. |

Отправитель |

Указать IP-адрес или подсеть отправителя. По умолчанию используется значение Любой. |

Получатель |

Указать IP-адрес или подсеть отправителя. По умолчанию используется значение Единственный хост или сеть. |

Диапазон портов источника Диапазон портов получателя (Параметры доступны только при выборе протоколов TCP, UDP) |

Возможно задать порт или список портов источника или получателя используя параметр Хорошо известные порты или параметр Другое: FTP, SSH, Telnet, SMTP, DNS, TFTP, HTTP, POP3, IDENT/AUTH, NNTP, NTP, NetBIOS-NS, NetBIOS-DGM, NetBIOS-SSN, IMAP, SNMP, SNMP-Trap, LDAP, HTTPS, MS DS, SMTP/S, ISAKMP, ModBus(TCP), SUBMISSION, IMAP/S, POP3/S, OpenVPN, MS WINS, L2TP, PPTP, MMS/TCP, RADIUS, RADIUS accounting, MSN, MQTT, IEK 60870-5-104; HBCI, MS RDP, STUN, Teredo, IPsec NAT-T, RTP, SIP, VNC, CVSup, MMS/UDP, MQTT(SSL). |

Параметры преобразования трафика |

|

Перенаправление целевого IP-адреса |

Задать IP-адрес получателя, на который будет производиться перенаправление. Возможно задать один IP-адрес хоста или Диапазон IP-адресов. |

Перенаправлять на порт(ы) |

Задать порт(ы) получателя, на который будет производиться перенаправление. Возможно задать любой порт или список портов получателя, используя параметр Другое. А также можно использовать список портов из поля Хорошо известные порты: FTP, SSH, Telnet, SMTP, DNS, TFTP, HTTP, POP3, IDENT/AUTH, NNTP, NTP, NetBIOS-NS, NetBIOS-DGM, NetBIOS-SSN, IMAP, SNMP, SNMP-Trap, LDAP, HTTPS, MS DS, SMTP/S, ISAKMP, ModBus(TCP), SUBMISSION, IMAP/S, POP3/S, OpenVPN, MS WINS, L2TP, PPTP, MMS/TCP, RADIUS, RADIUS accounting, MSN, MQTT, IEK 60870-5-104; HBCI, MS RDP, STUN, Teredo, IPsec NAT-T, RTP, SIP, VNC, CVSup, MMS/UDP, MQTT(SSL). |

Журналирование |

Запуск журналирования. Журналируется каждый пакет, который попадает под текущее правило перенаправления. |

Описание |

Общее описание правила преобразования. |

Пример конфигурирования правила трансляции (DNAT)

Широко используемым примером использования трансляции DNAT является перенаправление трафика из внешних сегментов сети во внутренние на определенный IP-адрес и порт и получателя. Так называемый «проброс трафика» позволяет обеспечивать доступ к веб-серверам, игровым серверам, серверам FTP или другим службам, работающим в локальной сети.

Предположим, необходимо из внешней сети, подключенной к интерфейсу GE1 с IP-адресом 203.0.113.1, получить доступ к веб-серверу с IP-адресом 192.168.7.123, который находится в локальной сети на интерфейсе GE3. Т.е. в рамках данного примера любой поступающий трафик с IP-адресом и портом получателя 203.0.113.1:80 на интерфейс GE1, должен быть перенаправлен на веб-сервер с IP-адресом и портом получателя 192.168.7.123:80.

SNAT(Postrouting)

Механизм позволяет транслировать сетевые адреса, т.е. производить изменения исходящего IP адреса в заголовке пакета, который подходит под условия правила перенаправления SNAT (Postrouting).

Процесс трансляции SNAT(Postrouting) состоит в следующем: после обработки пакета (фильтрация, маршрутизация и т.п.) пакет анализируется правилом трансляции SNAT(Postrouting), где сопоставляются параметры трафика и параметры правила трансляции SNAT(Postrouting), если происходит совпадение, система преобразует номер порта и/или IP-адрес отправителя.

В системе используются определенные методы трансляции SNAT:

Трансляция по статически заданному IP-адресу или диапазону IP-адресов - система использует только заданный IP-адрес для замены IP-адреса отправителя в заголовке пакета;

Persistent - система использует только IP-адрес исходящего интерфейса для замены IP-адреса отправителя в заголовке пакета;

Random - система использует IP-адрес исходящего интерфейса для замены IP-адреса отправителя и случайный(свободный) номер порта для замены порта отправителя в заголовке пакета.

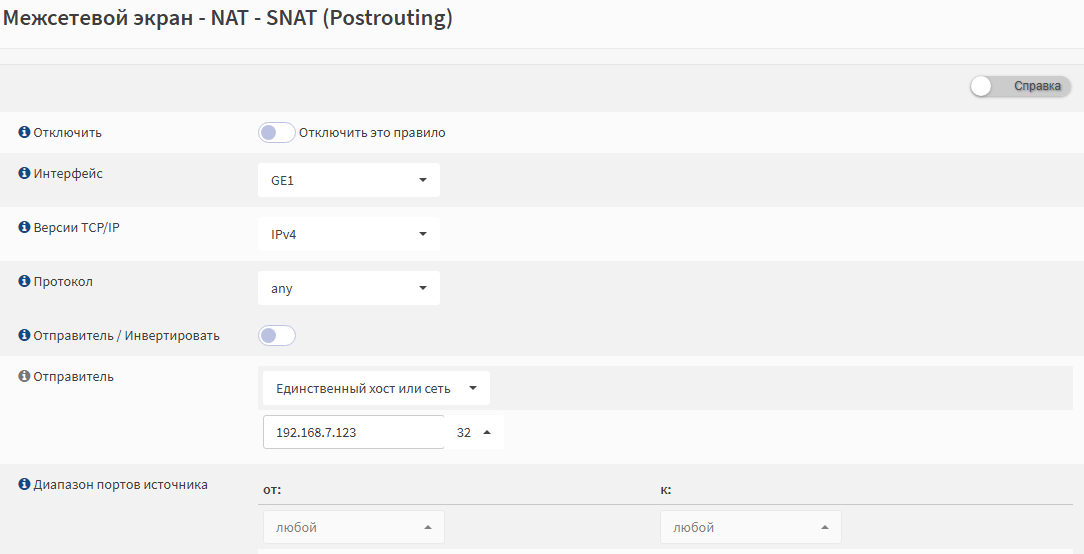

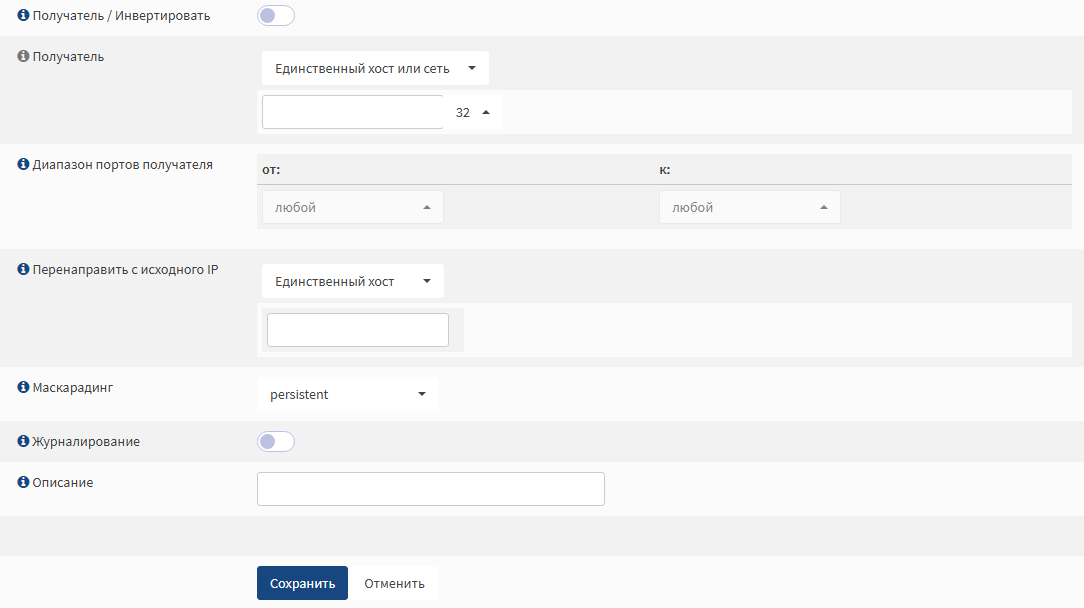

Весь процесс преобразования адресов SNAT(Postrouting) регулируются правилами трансляции в разделе Межсетевой экран - NAT - SNAT(Postrouting).

Конфигурация правила трансляции SNAT включает параметры трафика, которые анализируются и сопоставляются с обрабатываемым трафиком. Также правило включает параметры трансляции IP-адреса и порта отправителя.

Пример конфигурирования правила трансляции (SNAT)

Широко используемым примером конфигурации SNAT является организация доступа пользователей локальной сети во внешние сетевые сегменты (например, Интернет) с использованием маскарадинга. Маскарадинг — тип трансляции IP-адреса, при которой IP-адрес отправителя подставляется динамически, в зависимости от настроек интерфейса. SNAT обеспечивает безопасность и упрощает управление сетью, поскольку не требует индивидуальный публичный IP-адрес для каждого устройства.

Предположим, к устройству подключено два сетевых сегмента. Первым сетевым сегментом является локальная сеть, вторым является внешний сетевой сегмент с доступом в Интернет. Необходимо организовать доступ клиенту с частным IP-адресом 192.168.7.123, который находится в локальной сети. Трансляция IP-адреса отправителя будет производиться на интерфейсе GE1, который подключен к внешнему сетевому сегменту. В рамках данной конфигурации используется только трансляция IP-адреса отправителя (persistent).

Конфигурирование SNAT при Стандартной политике - «сбросить»

При конфигурировании SNAT следует учитывать, что пакеты обрабатываются в модуле SNAT только после того, как успешно пройдут проверку в Правилах фильтрации и Стандартных политиках (подробнее о порядке обработки трафика можно прочитать в разделе Внутренний порядок прохождения трафика ). Поэтому, при конфигурации правил SNAT в режиме Стандартная политика - сбросить, необходимо создать разрешающие правила в модуле Правила фильтрации для того, чтоб пакеты не отбрасывались на этапах, предшествующих SNAT.

Хорошим примером правила при Стандартной политике - сбросить является разрешение любых пакетов, относящихся к ESTABLISHED и RELATED соединениям. Такой пример описан в разделе Пример конфигурации с функцией отслеживания соединения