Эвристический анализ

Введение

Различные отклонения в объеме или характере сетевого трафика могут быть вызваны различными причинами, включая технические проблемы, сетевые атаки, изменение в поведении пользователей и другие факторы. Аномалии трафика могут включать в себя внезапный рост объема сетевого трафика, аномальные запросы или сетевая активность разного рода. Для обнаружения и анализа аномалий сетевого трафика в составе операционной системы REFOS имеется модель эвристического анализа, которая использует специальные алгоритмы, определяющие, что является нормальным поведением сети, а что может быть аномальным. Система производит сбор и анализ входящего, исходящего и транзитного трафика, используя уникальные счетчики трафика и временные отсчеты - час, день, неделя. На основе количественных данных проходящих пакетов система строит эвристическую модель. В соответствии с конфигурацией модуля эвристического анализа, система реагирует на объем трафика, который отличается от значений, используемых в сформированной эвристической модели.

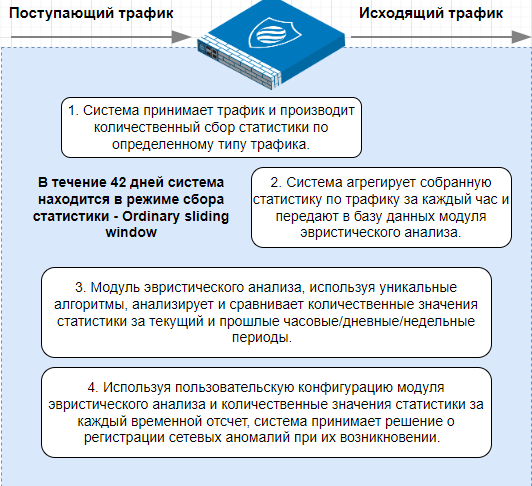

Общие сведения о процессе функционирования модуля эвристического анализа

Система производит сбор параметров входящего/исходящего/транзитного трафика на всех интерфейсах системы с заданной частой - 1 час, 1 сутки, 1 неделя. В данном случае система оперирует часовыми отсчетами. Часовой отсчет - 1 час. Например, 1 сутки - 24 часовых отсчета и т.д. Для сбора статистики по сетевому трафику используется широкий набор параметров, который представлен в Таблице раздела Контролируемые параметры. Накопление статистики производится в течении 42 дней. По окончанию данного периода формируется первичная эталонная модель сетевого трафика, которая включает максимальные и минимальные значения контролируемых параметров, а также средневзвешенные значения всех контролируемых параметров за следующий период - час, сутки, неделя. Для каждого контролируемого параметра в эталонной модели на основе эвристических алгоритмов рассчитываются прогнозируемые диапазоны значений на период в одну неделю. Фиксированный период в одну неделю связан с необходимостью прогнозировать сетевую активность для каждого дня недели. Система позволяет регистрировать аномалии не только при сформированной эталонной модели, но и во время действующего процесса формирования эталонной модели. Регистрация аномалии трафика производится в случае, если значение одного из контролируемых параметров выходит за пределы максимального значения с учетом заданного коэффициента в конфигурации.

Общие принципы функционирования системы с модулем эвристического анализа.

Контролируемые параметры

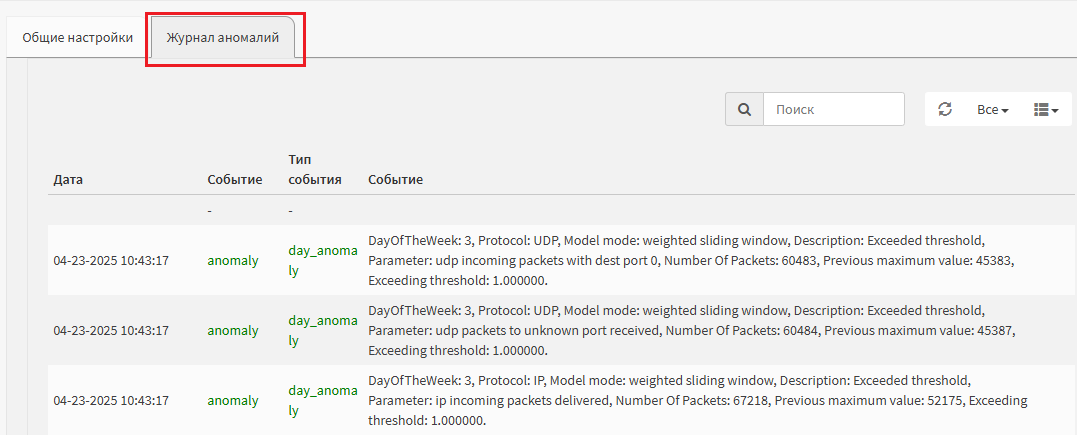

Аномалии трафика делятся на следующие типы:

hour_anomaly - аномалии сетевого трафика за час. Например, объем контролируемого трафика текущего часового отсчета значительно отличается от значений предыдущего часового отсчета.

day_anomaly - аномалии сетевого трафика за день. Например, объем контролируемого трафика часового отсчета текущего дня значительно отличается от значений аналогичного часового отсчета предыдущих дней.

week_anomaly - аномалии сетевого трафика за неделю. Например, объем контролируемого трафика за неделю значительно отличается от значений предыдущей недели.

Описание параметров конфигурации модуля Эвристического анализа

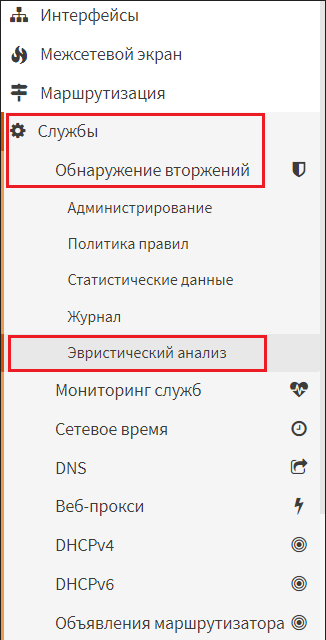

Конфигурация модуля Эвристического анализа производится в разделе Службы - Обнаружение вторжений - Эвристический анализ.

Раздел Службы - Обнаружение вторжений - Эвристический анализ.

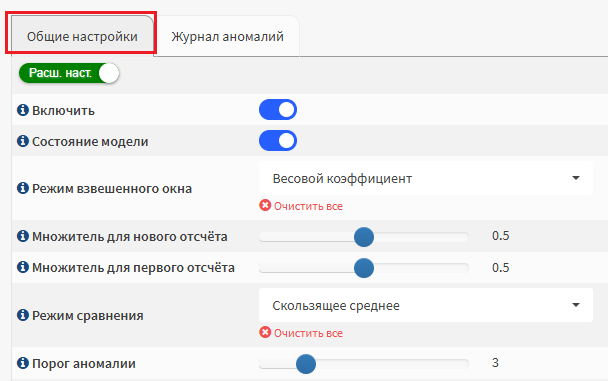

На вкладке Общие настройки производится основная конфигурация модуля Эвристического анализа. На вкладке Журнал аномалий фиксируется список зарегистрированных аномалий.

Важно

Пример учёта аномалии с Весовым коэффициентом. Допустим, Текущее_значение = 300, Прошлое_максимальное = 100, Порог_аномалий = 2, Весовой_коэффициент = 0,7.

Поскольку Текущее_значение[300] больше, чем (Прошлое_максимальное[100] * Порог_аномалий[2])[200], то это аномалия и будет применён коэффициент.

В базу будет внесено (Прошлое_максимальное[100] + (Текущее_значение[300] - Прошлое_максимальное[100]) * Весовой_коэффициент[0,7]) = 240