Система обнаружения вторжений (СОВ)

Введение

Система обнаружения вторжений (СОВ) позволяет детектировать сетевые атаки и предотвращать угрозы, включая защиту сетевых устройств.

СОВ производит анализ трафика, используя набор правил (базу данных уязвимостей), который содержит более 100 000 сигнатур - шаблонов вредоносного трафика. Система также позволяет настраивать уникальные пользовательские правила, которые могут производить анализ пакетов на уровнях L3 – L7.

Система обнаружения вторжений может работать в двух режимах:

IDS – система анализирует трафик, сравнивая с базой данных уязвимостей, и сигнализирует о наличие вредоносного трафика;

IPS – система не только анализирует и сигнализирует, но и предотвращает прохождение вредоносного трафика.

Важно

Система обнаружения вторжений является отдельным модулем операционной системы REFOS и распространяется только по лицензии

Общие сведения режимов работы IDS/IPS

IDS (Intrusion Detection System), или система обнаружения вторжений – основной задачей которой является обнаружение и регистрация атак, а также оповещение при срабатывании определённого правила. В отличие от межсетевого экрана, контролирующего только параметры сессии (IP, номер порта и состояние связей), IDS анализирует данные до уровня приложения (до седьмого уровня OSI).

IDS позволяет:

Выявлять различные виды сетевых атак;

Обнаруживать попытки неавторизованного доступа или повышения привилегий;

Обнаруживать появление вредоносного ПО;

Отслеживать открытие нового порта и т.д.

IPS (Intrusion Prevention System), или система предотвращения вторжения – в данном случае система не только производит обнаружение и регистрацию атак, а также предпринимает самостоятельные действия – Разрешить или Запретить прохождение трафика, параметры которого соответствуют сигнатурам базы данных правил.

Важно

При работе в режиме IPS трафик помещается в специальный буфер и пропускается только после проверки. В случае большой нагрузки возможно увеличение задержки.

Механизм обработки трафика системой обнаружения вторжения

Принцип работы системы обнаружения вторжения заключается в следующем – трафик после получения интерфейсом системы, анализируется установленными пользователем правилами. Анализ трафика может производиться на уровнях L3 - L7.

Если параметры трафика совпадают с сигнатурами правил, система предпринимает следующие действия:

Сигнализирует и журналирует обнаруженные угрозы;

Разрешает или запрещает прохождение трафика в зависимости от конфигурации системы.

После обработки трафика, если прохождение разрешено, производится обработка правилами фильтрации межсетевого экрана. Если прохождение запрещено, трафик блокируется системой.

Наборы правил IDS/IPS

Система обнаружения вторжений в базовой версии имеет следующий набор правил:

RTT (abuse.ch)/Feodo Tracker - набор правил содержит список управляющих серверов для троянской программы Feodo. Feodo (также известный как Cridex или Bugat) используется злоумышленниками для кражи чувствительной информации в сфере электронного банкинга (данные по кредитным картам, логины/пароли) с компьютеров пользователей. В настоящее время существует четыре версии троянской программы (версии A, B, C и D), главным образом отличающиеся инфраструктурой управляющих серверов;

RTT (abuse.ch)/SSL Fingerprint Blacklist, SSL IP Blacklist, SSL IP Blacklist Aggressive - набор правил содержит списки вредоносных SSL сертификатов, т.е. сертификатов, в отношении которых установлен факт их использования вредоносным ПО и ботнетами. В списках содержатся SHA1 отпечатки публичных ключей из SSL сертификатов;

RTT ET open/botcc, RTT ET open/botcc.portgrouped - набор правил содержит список известных ботнетов и управляющих серверов. Источники: Shadowserver.org, Zeus Tracker, Palevo Tracker, Feodo Tracker, Ransomware Tracker;

RTT ET open/ciarmy - набор правил содержит список вредоносных хостов по классификации проекта www.cinsarmy.com;

RTT ET open/compromised – набор правил содержит список известных скомпрометированных и вредоносных хостов. Источники: Daniel Gerzo’s BruteForceBlocker, The OpenBL, Emerging Threats Sandnet, SidReporter Projects;

RTT ET open/drop - набор правил содержит список спамерских хостов / сети по классификации проекта www.spamhaus.org;

RTT ET open/dshield - набор правил содержит список вредоносных хостов по классификации проекта www.dshield.org;

RTT ET open/emerging-activex – набор правил содержит список сигнатур использования ActiveX-контента;

RTT ET open/emerging-adware_pup - набор правил содержит список сигнатур вирусов семейства PUP;

RTT ET open/emerging-attack_response - набор правил, детектирующие поведение хоста после успешно проведенных атак;

RTT ET open/emerging-chat - набор правил описывают признаки обращения к популярным чатам;

RTT ET open/emerging-coinminer - набор правил содержит список сигнатур вирусов семейства COINMINER;

RTT ET open/emerging-current_events - набор временных правил, ожидающие возможного включения в постоянные списки правил;

RTT ET open/emerging-dns - набор правил содержит сигнатуры уязвимостей в протоколе DNS, признаки использования DNS вредоносным ПО, некорректного использования протокола DNS;

RTT ET open/emerging-dos - набор правил содержит сигнатуры DOS-атак;

RTT ET open/emerging-exploit - набор правил содержит сигнатуры эксплойтов;

RTT ET open/emerging-ftp - набор правил содержит сигнатуры уязвимостей в протоколе FTP, признаки некорректного использования протокола FTP;

RTT ET open/emerging-games - набор правил описывает признаки обращения к популярным игровым сайтам: World of Warcraft, Starcraft и т.п;

RTT ET open/emerging-icmp - набор правил содержит сигнатуры некорректного использования протокола ICMP;

RTT ET open/emerging-icmp_info - набор правил содержит сигнатуры информационных ICMP-сообщений;

RTT ET open/emerging-imap - набор правил содержит сигнатуры уязвимостей в протоколе IMAP, признаки некорректного использования протокола IMAP;

RTT ET open/emerging-inappropriate - набор правил описывает признаки обращения к нежелательным ресурсам;

RTT ET open/emerging-info - набор правил содержит сигнатуры различных уязвимостей;

RTT ET open/emerging-malware - набор правил содержит сигнатуры вредоносного ПО, использующего в своей работе протокол HTTP;

RTT ET open/emerging-misc - набор правил содержит сигнатуры различных уязвимостей;

RTT ET open/emerging-mobile_malware - набор правил содержит сигнатуры вредоносного ПО для мобильных платформ;

RTT ET open/emerging-netbios - набор правил содержит содержит сигнатуры уязвимостей в протоколе NetBIOS, признаки некорректного использования протокола NetBIOS;

RTT ET open/emerging-p2p - набор правил описывает признаки обращения к P2P-сетям (Bittorrent, Gnutella, Limewire);

RTT ET open/emerging-policy - набор правил описывает нежелательную сетевую активность (обращение к MySpace, Ebay);

RTT ET open/emerging-pop3 - набор правил содержит сигнатуры уязвимостей в протоколе POP3, признаки некорректного использования протокола POP3;

RTT ET open/emerging-rpc - набор правил содержит сигнатуры уязвимостей в протоколе RPC, признаки некорректного использования протокола RPC;

RTT ET open/emerging-scada - набор правил содержит сигнатуры уязвимостей для SCADA-систем;

RTT ET open/emerging-scan - набор правил описывает признаки активности, связанной с сетевым сканированием (Nessus, Nikto, portscanning);

RTT ET open/emerging-shellcode - набор правил описывает признаки активности, связанной с попытками получить шелл-доступ в результате выполнения эксплойтов;

RTT ET open/emerging-smtp - набор правил содержит сигнатуры уязвимостей в протоколе SMTP, признаки некорректного использования протокола SMTP;

RTT ET open/emerging-snmp - набор правил содержит сигнатуры уязвимостей в протоколе SNMP, признаки некорректного использования протокола SNMP;

RTT ET open/emerging-sql - набор правил содержит сигнатуры уязвимостей для СУБД SQL;

RTT ET open/emerging-telnet - набор правил содержит сигнатуры уязвимостей для протокола telnet, признаки некорректного использования протокола telnet;

RTT ET open/emerging-tftp - набор правил содержит сигнатуры уязвимостей для протокола TFTP, признаки некорректного использования протокола TFTP;

RTT ET open/emerging-user_agents - набор правил содержит признаки подозрительных и потенциально опасных HTTP-клиентов (идентифицируются по значениям в HTTP-заголовке User-Agent);

RTT ET open/emerging-web_client - набор правил содержит сигнатуры уязвимостей для WEB-клиентов;

RTT ET open/emerging-web_server - набор правил содержит сигнатуры уязвимостей для WEB -серверов;

RTT ET open/emerging-web_specific_apps - набор правил содержит сигнатуры уязвимостей для WEB -приложений;

RTT ET open/emerging-worm - набор правил описывает признаки активности сетевых червей.

Совет

Список доступных пользователю правил системы обнаружения вторжения находится в разделе Службы - Обнаружение вторжений – Администрирование на вкладке Обновление правил

Описание параметров конфигурации СОВ

Конфигурирование параметров системы обнаружения вторжений производится в разделе Службы - Обнаружение вторжений - Администрирование в соответствии с таблицей.

Важно

Параметр Интерфейсы по-разному трактуется в IDS и IPS режимах.

В IDS будет захвачен любой трафик, который приходит или отправляется с указанного интерфейса.

В IPS будет захвачен только тот трафик, который приходит на указанный интерфейс.

Стандартная настройка системы обнаружения вторжения в режиме IDS/IPS

Стандартная конфигурация СОВ включает основные параметры для анализа проходящего трафика.

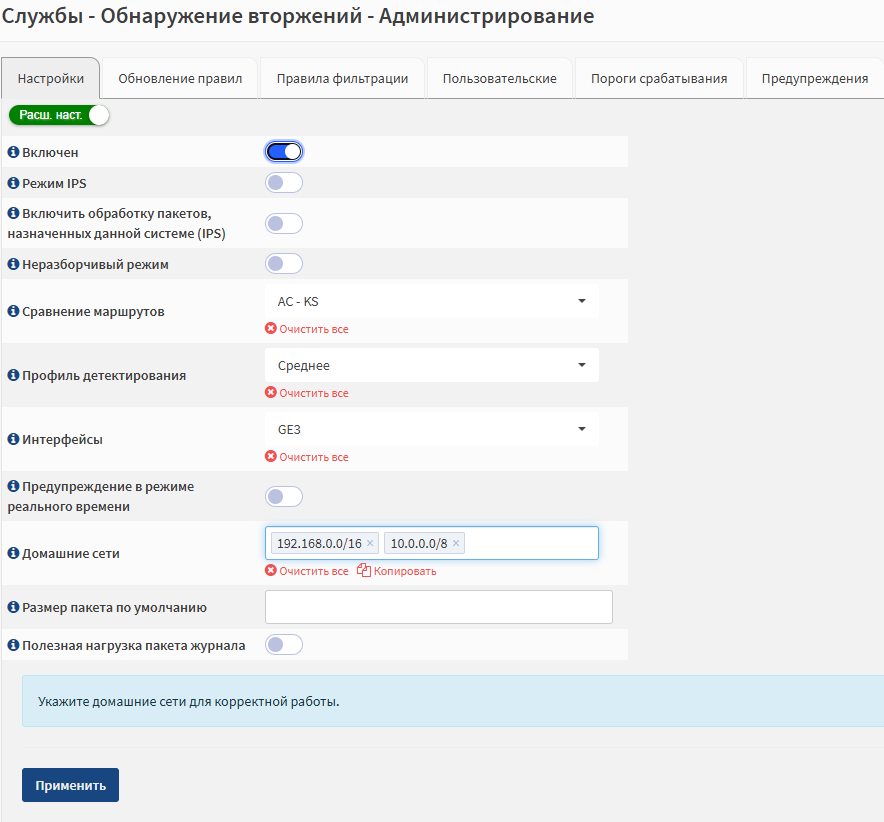

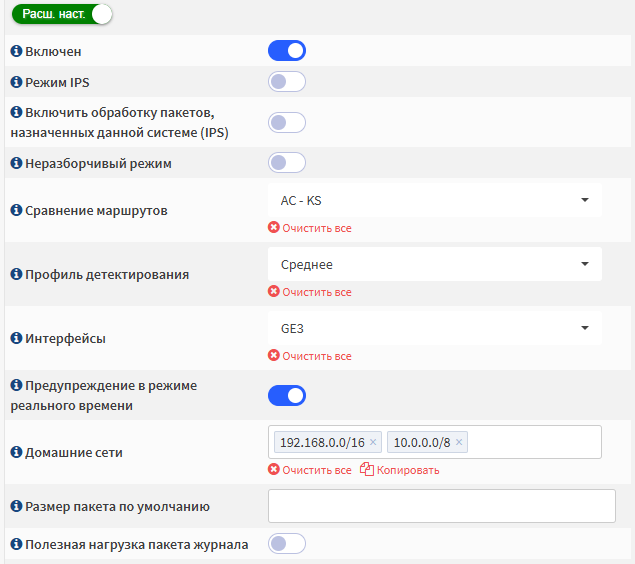

Для конфигурации СОВ необходимо перейти на вкладку Настройки раздела Службы - Обнаружение вторжений – Администрирование и произвести следующие настройки:

Произвести запуск основного режима IDS параметром Включен;

В случае необходимости, активировать режим IPS выбором параметра Режим IPS;

Задать интерфейс в поле параметра Интерфейсы, на котором будет производиться анализ входящего трафика;

Перейти в расширенный режим и в поле параметра Домашние сети и указать адреса подсетей доверенной зоны.

Важно

Логика многих правил учитывает направление и принадлежность IP-адресов источника/получателя к доверенной или недоверенной зоне. Параметр Домашние сети обозначает те сети, которые будут относиться к доверенной зоне. Все прочие адреса будут относиться к недоверенной зоне.

Стандартная конфигурация системы обнаружения вторжений представлена на рисунке.

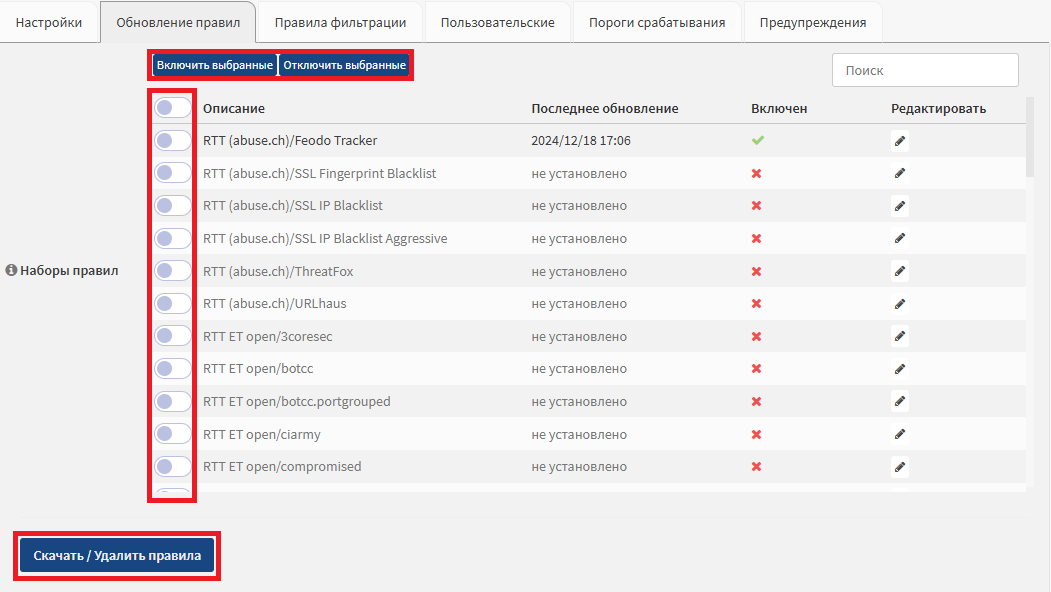

На вкладке Обновление правил активировать необходимые наборов правил, для этого:

Выбрать нужные правила переключателем в левом столбце

Включить их нажатием Включить выбранные

Нажать на кнопку Скачать/Удалить правила

После сохранения данной конфигурации, модуль СОВ начнет анализировать и детектировать трафик на указанных интерфейсах.

Важно

Обновление происходит путём скачивания сигнатур с удалённого сервера. Чтобы обновление прошло успешно, настройки в модуле фильтации не должны препятствовать соеденению с ним (IP севрвера 212.24.51.164). При большом количестве правил процесс включения модуля СОВ может занять длительное время (1-2 минуты).

212.24.51.164

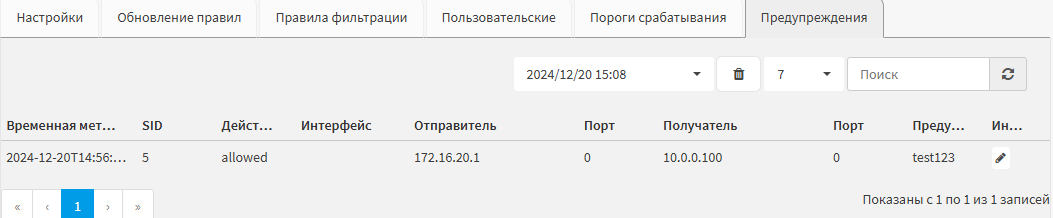

Предупреждения система транслирует на вкладку Предупреждения.

Корректировки и политика правил

При настройке может возникнуть необходимость заменить Действие у какого-то одного правила, или у целого пула. Для этого предусмотрен раздел Службы - Обнаружение вторжений - Политика правил. В этом разделе можно установить другое действие для уже созданных или загруженных правил. Существует два механизма изменения:

Корректировки правил - в этом режиме под изменение попадают статическим образом отобранные правила. Каждая корректировка привязана к уникальному SID правила и действует только на него.

Политики правил - в этом режиме настраиваются условия, сравнивающие все правила с заданными критериями, при совпадении условий выполняется замена действия на новое. В этом режиме нет жёсткой привязки к правилу.

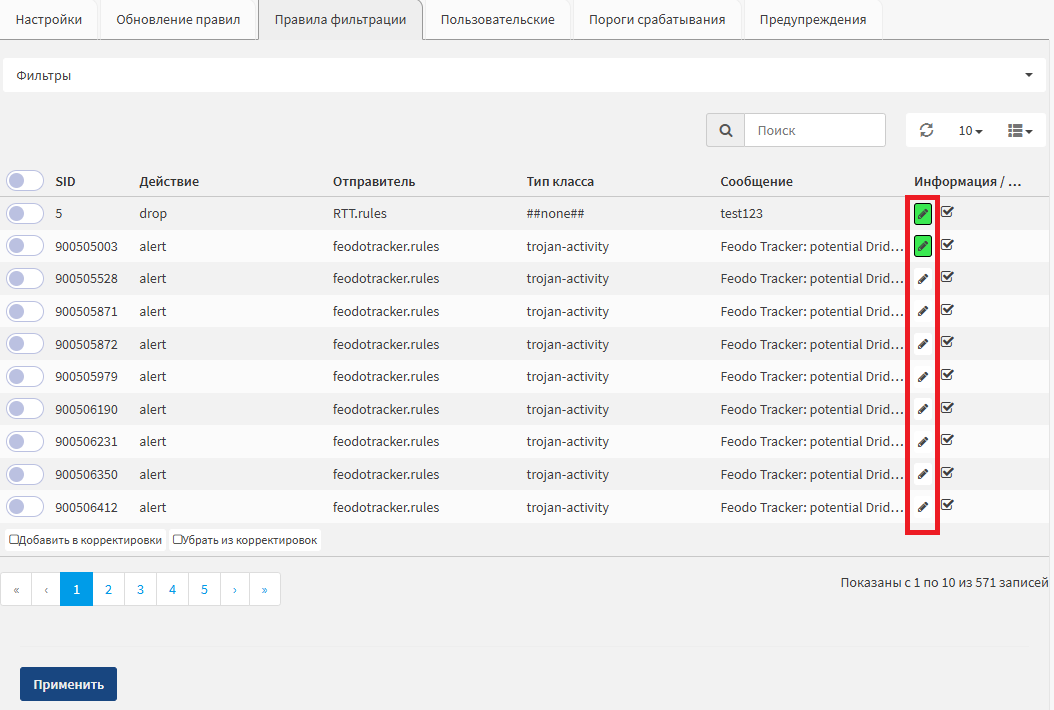

При настройке следует учитывать, что к каждому правилу сперва применяются Корректировки правил, а только затем Политики правил. Так же есть важное различие в отображении этих изменений на вкладке Правила фильтрации - столбец Действие учитывает только Корректировки правил.

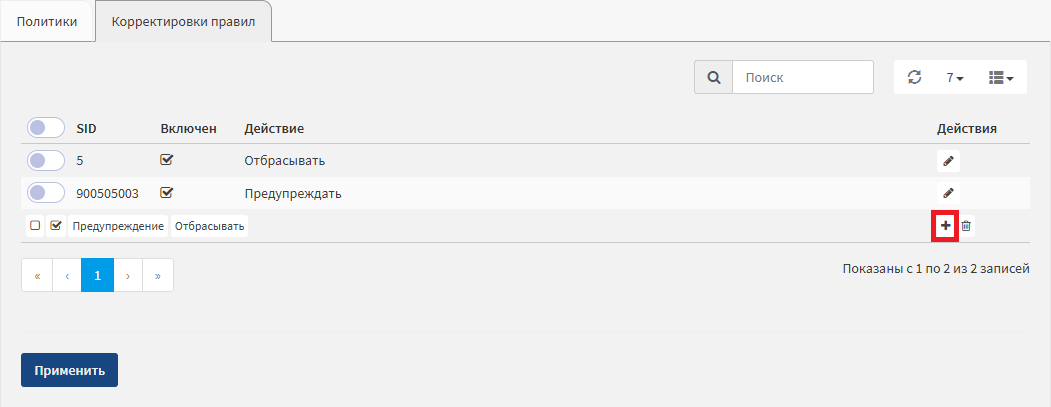

Корректировки правил

Для того, чтоб настроить Корректировки правил можно воспользоваться двумя способами:

На вкладке Корректировки правил раздела Службы - Обнаружение вторжений - Политика правил нажать на кнопку добавления правила, затем указать SID и Действие

Либо можно отправить необходимые правила, выбрав их на вкладке Правила фильтрации. Зелёный индикатор означает, что правило теперь будет показываться на вкладке Корректировки правил, где его можно отредактировать. Так же можно добавить сразу несколько правил, выделив их, и затем нажав кнопку Добавить в корректировки снизу слева.

Политики правил

Политики правил - инструмент для групповых изменений действия, содержащий следующие настройки:

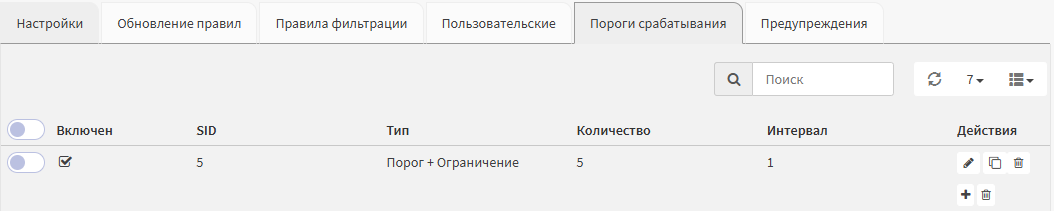

Пороги срабатывания

Для того, чтоб часто срабатывающие правила не создавали нескончаемый поток оповещений, мешающий отслеживать оповещения от других правил, в системе предусмотрена настройка Порогов оповещения. Она позволяет тонко настроить частоту оповещений каждого правила в отдельности.

Настройка производится на вкладке Пороги срабатывания и содержит следующие опции:

Важно

Пороги влияют только на частоту оповещения, при этом настроенное Действие по-прежнему будет применяться к каждому пакету.

Например, создадим Порог с значениями Количество = 5, и Интервал = 1

В этом случае оповещение будет происходить только на пятом срабатывании, и только раз в одну секунду.

Пользовательские правила системы обнаружения вторжений

Функциональный модуль СОВ операционной системы REFOS позволяет использовать не только готовый набор правил детектирования, но и производить конфигурацию пользовательских правил детектирования.

Пользовательские правила состоят из следующих параметров:

Действие (Action) – параметр, который определяет, что необходимо делать с трафиком при совпадении его параметров с параметрами правил детектирования;

Заголовок (Header) – ряд параметров, которые определяют в правиле детектирования протоколы, IP-адреса, порты и направление детектирования трафика;

Опции правила детектирования – определяет ряд параметров полезной нагрузки пакета.

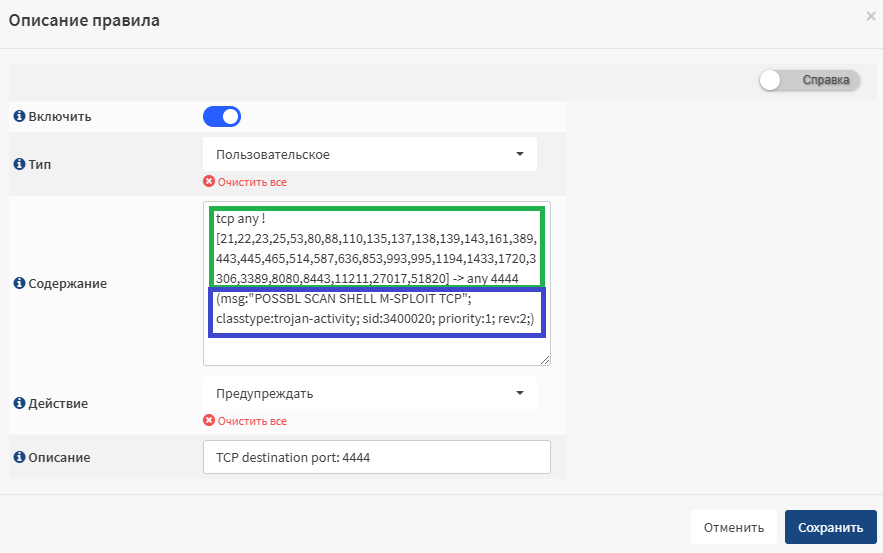

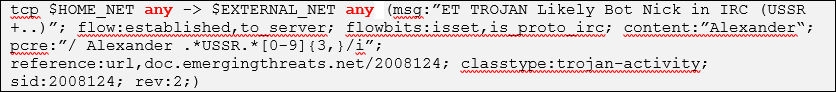

Пример пользовательского правила детектирования показан на рисунке.

В данном примере:

Зеленым текстом выделен ряд параметров Заголовка (Header);

Синим текстом выделены Опции правила детектирования.

Описание основных параметров пользовательских правил системы обнаружения вторжений

Параметр Действие (Action)

Допустимые значения параметра Действие (Action):

Предупреждать – генерировать предупреждение;

Разрешать - прекратить дальнейшую проверку пакета и пропустить для обработки другими модулями OC REFOS;

Отбрасывать - отбросить пакет и генерировать предупреждение;

Значения параметра Заголовок

Протокол;

Допустимые значения представлены в таблице.

IP-адреса отправителя и получателя;

Первая выделенная часть - $HOME_NET является источником, вторая — $EXTERNAL_NET пунктом назначения (обратите внимание на направление стрелки направления). С помощью данных значений можно назначать IP-адреса и диапазоны IP-адресов, а также комбинировать значения с операторами в соответствии с таблицей.

Данные операторы можно использовать совместно, например выражение [10.0.0.0/24, ![10.0.0.5, 10.0.0.6]] означает «все IP из подсети 10.0.0.0/24, кроме 10.0.0.5 и 10.0.0.6»

Порты отправителя и получателя;

Первая выделенная часть - any является портом источника, вторая - any портом назначения. С помощью данных значений можно назначать порты и диапазоны портов, а также комбинировать значения с операторами в соответствии с таблицей.

Оператор |

Описание |

|---|---|

../.. |

Диапазон портов |

! |

Исключить порт или диапазон портов |

[.., ..] |

Группа портов |

any |

Любой порт |

Направление;

Направление позволяет задавать направление трафика. При использовании значения -> будут анализироваться пакеты с «прямым» направлением (инициированные отправителем в сторону получателя).

Также возможно анализировать пакеты в обе стороны (особенно актуально для TCP-соединения) при помощи значения <>.

Например, при данных значениях:

udp 20.0.0.1 any -> 40.0.0.0/24 any - будут анализироваться только пакеты, инициированные отправителем с IP-адресом 20.0.0.1 в сторону получателя сети 40.0.0.0/24;

udp 20.0.0.1 any <> 40.0.0.0/24 any - будут анализироваться пакеты, инициированные отправителем с IP-адресом 20.0.0.1 в сторону получателя сети 40.0.0.0/24, а также в обратно направлении.

Важно

Направление с значением <- не существует

Опции правила детектирования

Остальная часть правила состоит из опций. Они заключаются в круглые скобки и разделяются точкой с запятой. Некоторые параметры имеют значение (например, msg), которые определяются ключевым словом параметра, за которым следует двоеточие, а затем параметры. Другие не имеют настроек и представляют собой просто ключевое слово (например, nocase).

Критически важным элементом является опция sid. Это значение задаёт уникальный идентификатор, который не должен совпадать с уже имеющимися. Перед созданием правила желательно убедиться, что SID не занят.

Важно

В загружаемых правилах используются SID в диапазоне 2000000 - 999999999. Для пользовательских правил рекомендуется брать значения вне этого диапазона.

Параметры правила имеют определенный порядок, и изменение их порядка изменит значение правила.

Символы ; и " имеют особое значение в языке правил и должны быть исключены при использовании в значении параметра правила

Например, msg:"Сообщение и точка с запятой\;";

Также необходимо избегать обратной косой черты, поскольку она функционирует как исключающий символ

Фитрация по SSL/Отпечатку сертификата

Для упрощённого создания правил с фильтрацией по SSL/Отпечатку сертификата предусмотрен упрощённый конструктор правила.

При создании пользовательского правила можно в поле Тип выбрать TLS, в таком случае появится форма для быстрой настройки фильтра по SSL/Отпечатку сертификата

Пример конфигурации системы обнаружения вторжений с использованием пользовательских правил детектирования

Для конфигурации СОВ необходимо перейти на вкладку Настройки раздела Службы - Обнаружение вторжений – Администрирование и произвести следующие настройки:

Произвести запуск основного режима IDS параметром Включен;

В случае необходимости активация режима IPS производится параметром Режим IPS;

Задать интерфейс в поле параметра Интерфейсы, на котором будет производиться анализ входящего трафика;

Конфигурация СОВ показана на рисунке.

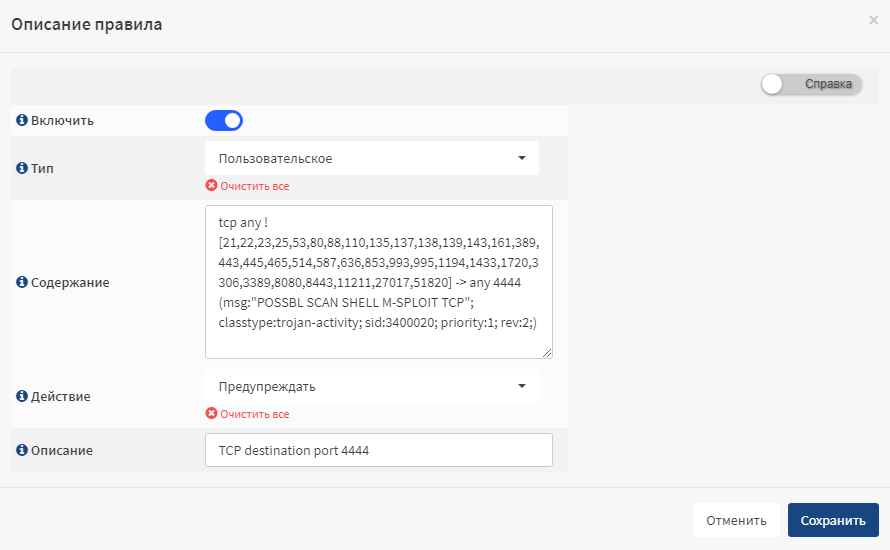

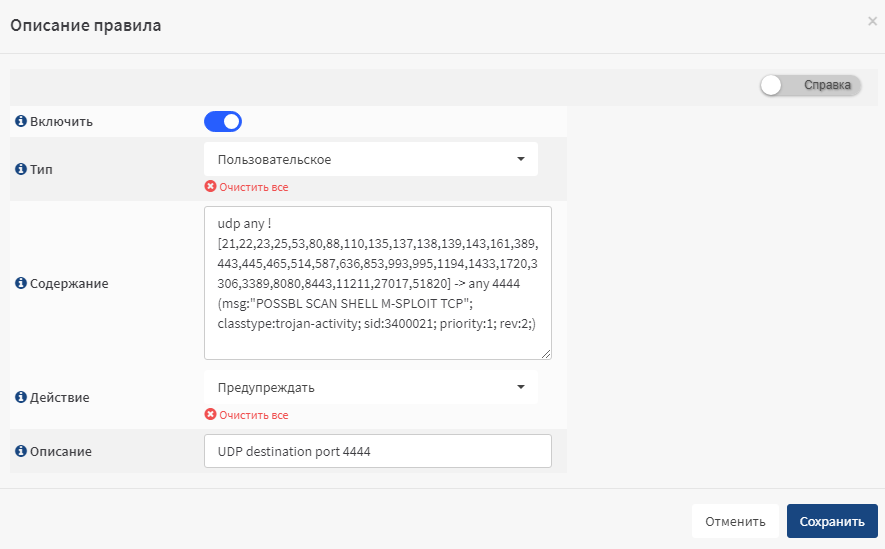

На вкладке Пользовательские создается пользовательское правило детектирования символом  .

.

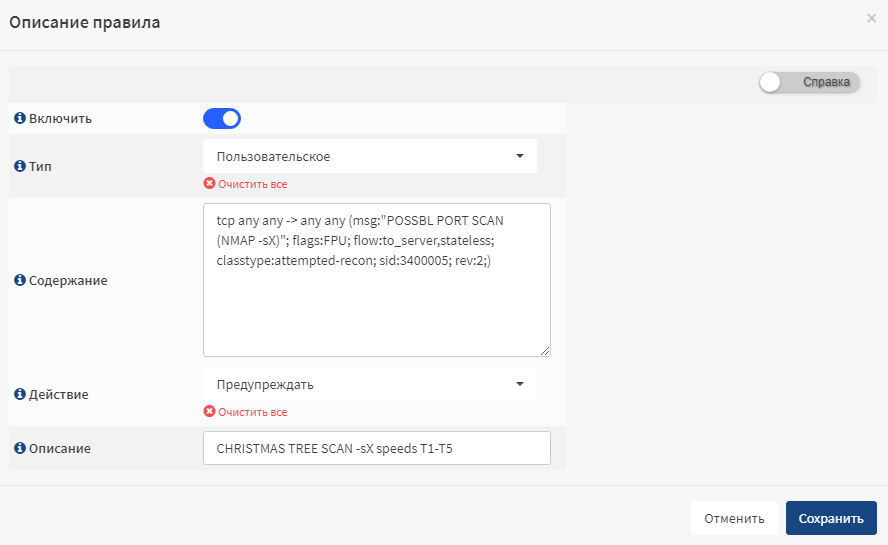

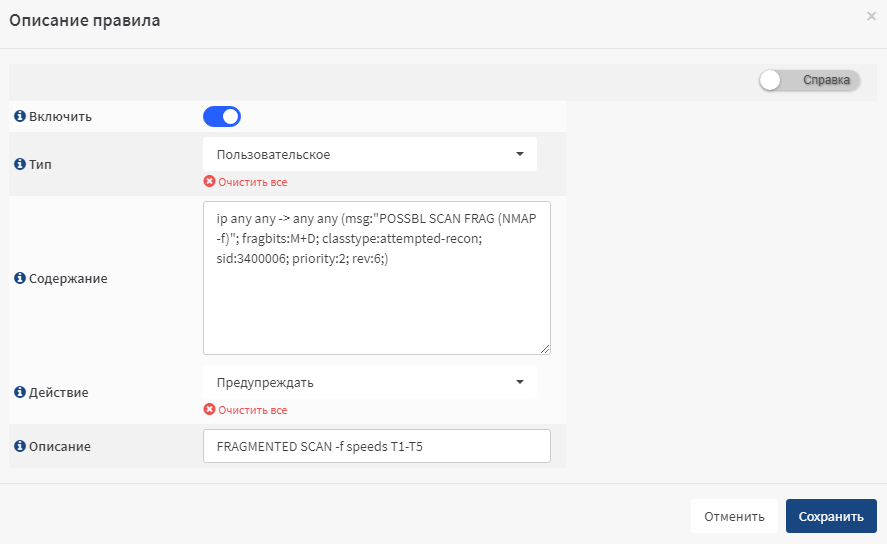

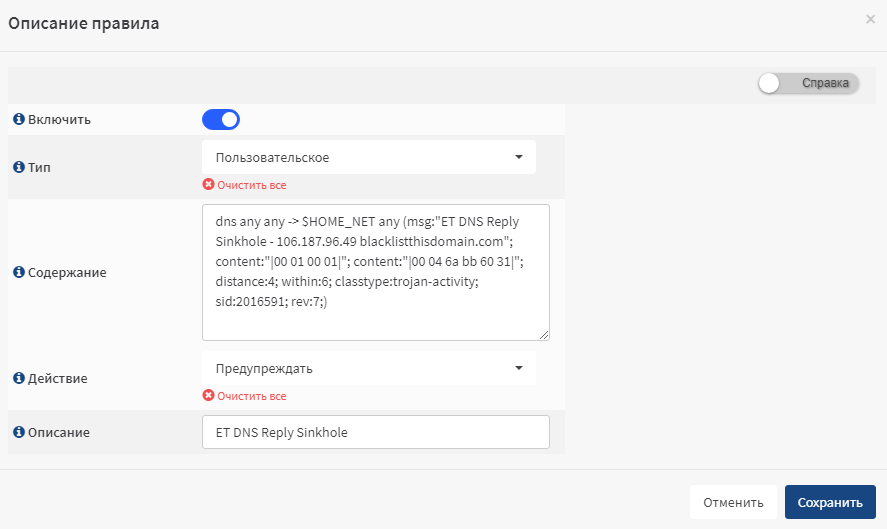

В окне Описание правила задать следующие параметры:

Параметром Включен произвести активацию правила детектирования;

В параметре Тип выбрать значение Пользовательские;

В поле параметра Содержание задать правило детектирования;

Выбрать Действие;

В параметре Описание задать общее описание правила детектирования.

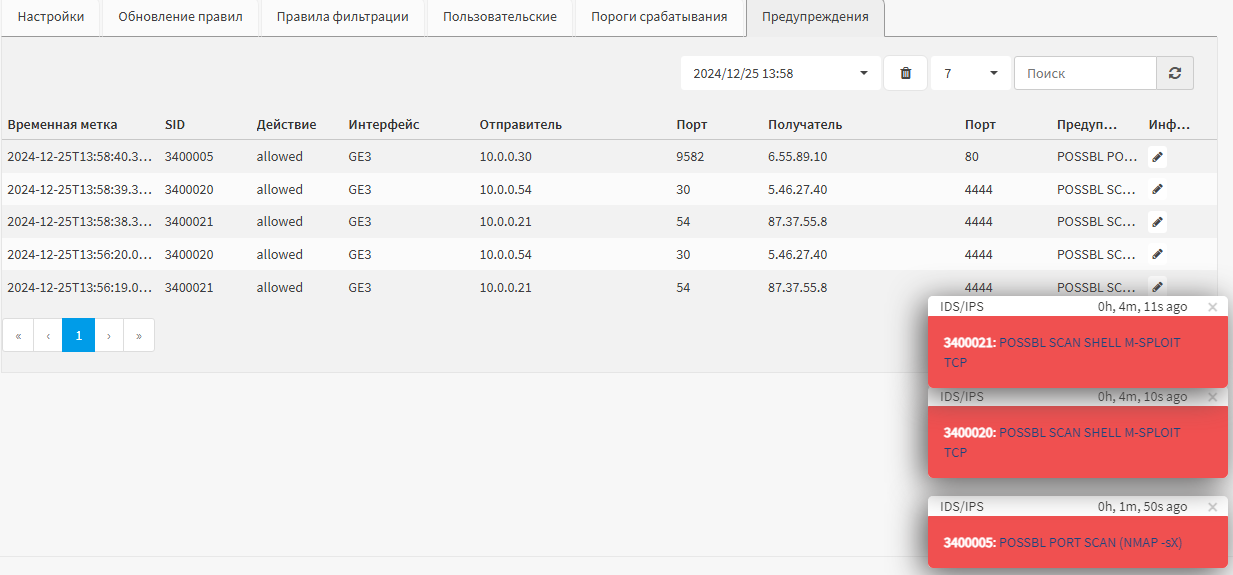

После сохранения конфигурации пользовательских правил детектирования, результаты анализа трафика данными правилами представлены на вкладке Предупреждения и показан на рисунке.

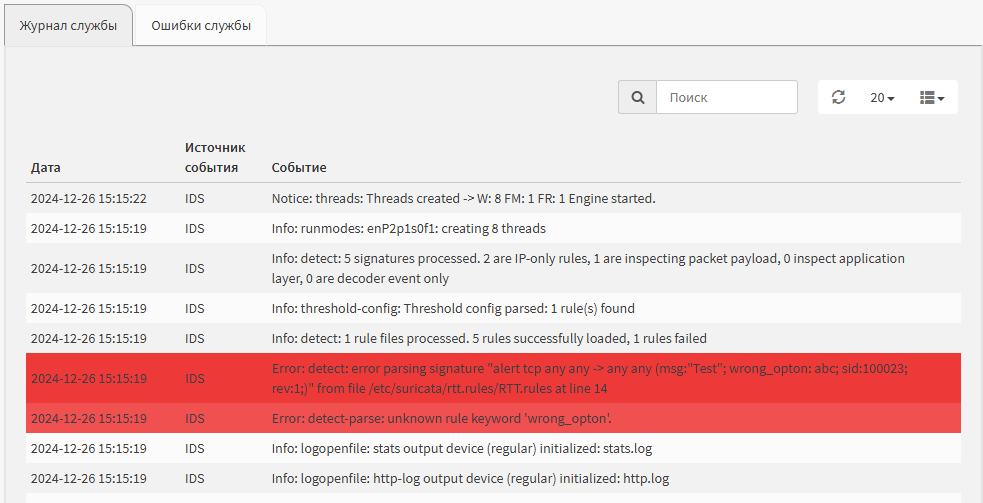

Ошибки правил СОВ

Если какое-то правило составлено с ошибками, то в момент включения COB оно не будет активировано. Сообщение о правиле с ошибкой выводится в лог с пометкой о возможных причинах. При этом все остальные правила загрузятся в штатном режиме.